Snort官方版是款适用于电脑中的开放源代码入侵检测系统工具。入侵检测系统正式版为用来监视网络传输量的网络型入侵检测系统。主要工作是捕捉流经网络的数据包,一旦发现与非法入侵的组合一致,便向管理员发出警告。Snort中有着嗅探器、数据包记录器、网络入侵检测系统三种工作模式。

-

1.0.5 最新版查看

-

1.0 最新版查看

-

3.2.1.44 官方版查看

-

1.0 官方版查看

-

1.0.15.0 官方版查看

Snort软件介绍

Snort有 三种工作模式:嗅探器、数据包记录器、网络入侵检测系统模式。嗅探器模式仅仅是从网络上读取数据包并作为连续不断的流显示在终端上。数据包记录器模式把数 据包记录到硬盘上。网路入侵检测模式分析网络数据流以匹配用户定义的一些规则,并根据检测结果采取一定的动作。网络入侵检测系统模式是最复杂的,而且是可 配置的。

Snort可以用来监测各种数据包如端口扫描等之外,还提供了以XML形式或数据库形式记录日志的各种插件。

Snort主要指令

order改变规则顺序( snort -o )

alertfile建立警告输出档,例如:config alertfile: alertlog

classification将规则分类。

decode_arp开启arp解码功能。 (snort -a)

dump_chars_only开启字元撷取功能。 (snort -C)

dump_payload撷取应用层资料。 (snort -d)

decode_data_link解码资料连结层的标头档。 (snort -e)

bpf_file指定BPF筛检程式(snort -F)。例如:config bpf_file: filename.bpf

set_gid改变GID (snort -g)。例如:config set_gid: snort_group

daemon以背景方式执行。 (snort -D)

reference_net设置该区域的网路。 (snort -h)。例如:config reference_net:192.168.1.0/24

interface设置网路介面(snort –i)。例如:config interface: xl0

alert_with_interface_name警示时附加上介面资讯。 (snort -I)

logdir设置记录目录(snort -l)。例如:config logdir: /var/log/snort

umask设置snort输出档的权限。 (snort -m). Example: config umask: 022

pkt_count处理n个封包后,退出。 (snort -n). Example: config pkt_count: 13

nolog关闭记录功能(警示仍然运作)。 (snort -N)

quiet安静模式,不显示状态报告。 (snort -q)

checksum_mode计算checksum的协定类型。类型值:none, noip, notcp, noicmp, noudp, all

utc在时间纪录上,用UTC时间代替本地时间。 (snort -U)

verbose将详细记录资讯列印到标准输出。 (snort -v)

dump_payload_verbose撷取资料连结层的封包( snort -X )

show_year在时间纪录上显示年份。 (snort -y)

stateful为stream4设置保证模式。

min_ttl设置一个snort内部的ttl值以忽略所有的流量。

disable_decode_alerts关闭解码时发出的警示。

disable_tcpopt_experimental_alerts关闭tcp实验选项所发出的警示。

disable_tcpopt_obsolete_alerts关闭tcp过时选项所发出的警示。

disable_tcpopt_ttcp_alerts关闭ttcp选项所发出的警示。

disable_tcpopt_alerts关闭选项长度确认警示。

disable_ipopt_alerts关闭IP选项长度确认警示。

detection配置侦测引擎。 (例如:search-method lowmem)

reference帮Snort加入一个新的参考系统。

Snort安装步骤

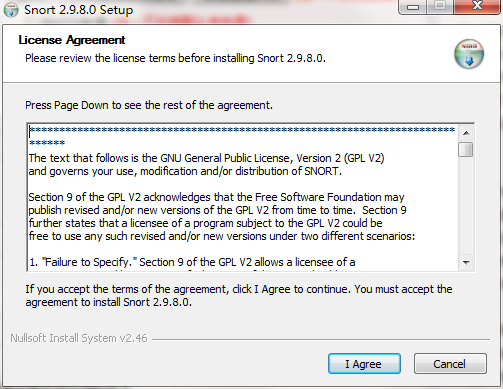

1、在PC下载网将Snort下载下来,并解压到当前文件夹中,点击其中的Snort_2_9_8_0_Installer.exe应用程序,进入许可协议界面,接着点击i agree。

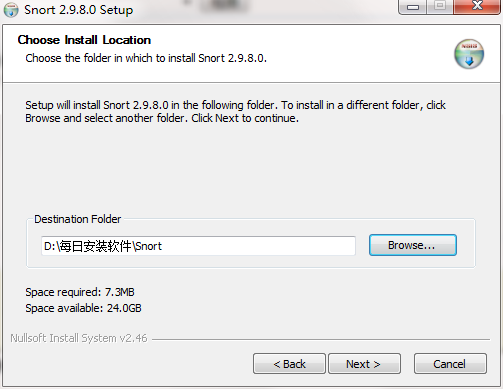

2、选择软件安装位置界面,PC小编建议用户们安装在D盘中,选择好安装位置点击下一步。

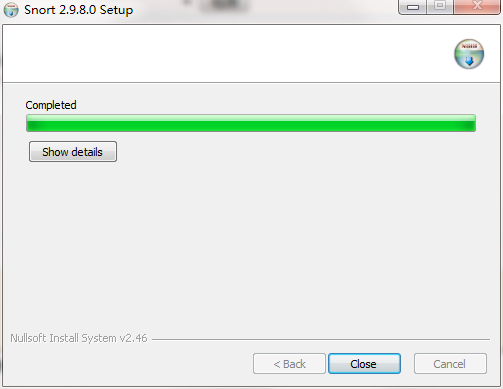

3、Snort安装结束,点击close即可。

Snort使用方法

使用Snort进行入侵检测方法

1.实验环境

2.实验步骤

第1步:在192.168.10.5上安装Snort。到http://www.snort.org/上下载snort-2.8.6.tar.gz和snortrules-pr-2.4.tar.gz。安装Snort之前先下载并且安装libpcap-devel、pcre和pcre-devel。将snort-2.8.6.tar.gz解压后进入snort-2.8.6,然后依次执行如下命令:

[root@localhost snort-2.8.6]#./configure

[root@localhost snort-2.8.6]#make

[root@localhost snort-2.8.6]#make install

[root@localhost snort-2.8.6]#mkdir -p /etc/snort/rules

[root@localhost snort-2.8.6]#cp etc/*.conf /etc/snort

[root@localhost snort-2.8.6]#cp etc/*.config /etc/snort

[root@localhost snort-2.8.6]#cp etc/unicode.map /etc/snort

[root@localhost snort-2.8.6]#mkdir /var/log/snort

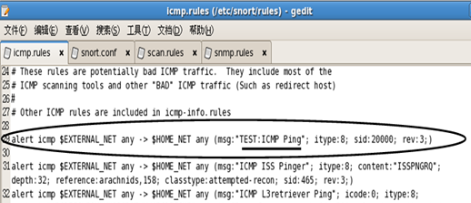

将snortrules-pr-2.4.tar.gz解压后,将其中的规则文件全部复制到/etc/snort/rules下。编辑/etc/snort/snort.conf文件,将“var RULE_PATH ../rules”改为“var RULE_PATH /etc/snort/rules”。编辑/etc/snort/rules/icmp.rules文件

第2步:在192.168.10.5上启动snort进行入侵检测,执行的命令如下:

[root@localhost ~]# snort -i eth1 -c/etc/snort/snort.conf -A fast -l /var/log/snort/

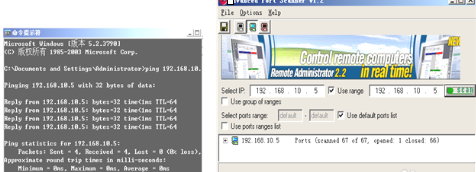

第3步:在192.168.10.1上的终端窗口中执行ping 192.168.10.5命令,如图5-49所示,然后再使用端口扫描工具对192.168.10.5进行端口扫描,如图5-50所示。

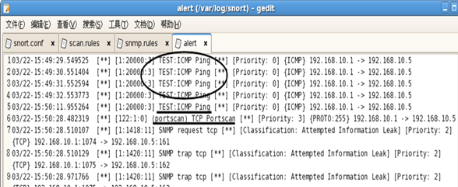

第4步:在192.168.10.5上分析检测数据,如图5-51所示,前4行对应与第3步的ping命令,第6行表明192.168.10.1对192.168.10.5进行了端口扫描。

Snort常见问题

问:windows下snort怎样启动和退出?

答:假设你的snort.exe位于d:snortbinsnort.exe。按以下步骤:

开始——运行——cmd——d:——cd snortbin——snort

但snort一般都是配合命令来dao用的,要加一些选项才有效果。如(这里的路径是我电脑上的):

snort -c c:snortetcsnort.conf -l c:snortlogs -d -e -v

如果要结束,可以用Ctrl+c,则退出snort。

问:Snort可以监控其他的主机吗?

答:snort是可以监视其他主机,但是你要监视的主机需要跟你装snort的主机在一个网段,因为snort是把网卡设为杂凑模式,实现对网卡抓包的。

小编推荐:Snort为用来监视网络传输量的网络型入侵检测系统。主要工作是捕捉流经网络的数据包,一旦发现与非法入侵的组合一致,便向管理员发出警告。还推荐给您萨客嘶入侵检测与网络管理系统、SystemSpec系统检测工具。

抖音电脑版

抖音电脑版

Flash中心

Flash中心

鲁大师

鲁大师

photoshop cs6

photoshop cs6

QQ浏览器

QQ浏览器

百度一下

百度一下

驱动精灵

驱动精灵

360浏览器

360浏览器

金舟多聊

金舟多聊

Google Chrome

Google Chrome

风喵加速器

风喵加速器

铃声多多

铃声多多

网易UU网游加速器

网易UU网游加速器

雷神加速器

雷神加速器

爱奇艺影音

爱奇艺影音

360免费wifi

360免费wifi

360安全浏览器

360安全浏览器

百度云盘

百度云盘

Xmanager

Xmanager

2345加速浏览器

2345加速浏览器

极速浏览器

极速浏览器

FinePrint(虚拟打印机)

FinePrint(虚拟打印机)

360浏览器

360浏览器

XShell2021

XShell2021

360安全卫士国际版

360安全卫士国际版

迅雷精简版

迅雷精简版